Wśród zalet wymienianych w przypadku App Store często pojawia się wyższy poziom bezpieczeństwa niż w konkurencyjnym Google Play. Nie oznacza to jednak, że sklep Apple jest twierdzą nie do zdobycia. Co więcej, oszuści znaleźli całkiem interesujący sposób, aby ominąć mechanizmy bezpieczeństwa stosowane przez firmę z Cupertino.

Złośliwe aplikacje pojawiły się w App Store

Zespół Tima Cooka promuje swoje urządzenia, a także zainstalowane na nich systemy operacyjne, twierdząc, że zapewniają one użytkownikowi wysoki poziom bezpieczeństwa i prywatności. Jak najbardziej łatwo jest zauważyć, że Apple naprawdę sporo robi w tej kwestii – wystarczy spojrzeć chociażby na nowości wdrożone w iOS 16.3.

Ważnym składnikiem ochrony jest także App Store, czyli „jedyny słuszny” sklep z aplikacjami na iPhone’a i iPada. Firma nieraz wspominała, że to właśnie postawienie wyłącznie na własny sklep i niedopuszczanie oprogramowania z innych źródeł sprawia, że użytkownicy mogą poczuć się bezpiecznie. Nie możemy jednak uznać App Store za w pełni bezpieczne i idealnie chronione miejsce. Owszem, nie słyszymy o tylu wypadkach jak w przypadku Google Play, ale malware czasami trafia do sklepu i to po przejściu weryfikacji Apple. Kiedyś w sklepie pojawiło się aż 17 złośliwych aplikacji.

Jak wynika z nowego raportu, opublikowanego przez firmę bezpieczeństwa Sophos, oszustom ponownie udało się obejść zabezpieczenia w App Store. Tym razem do sklepu trafiły co najmniej dwie aplikacje, których ofiarą mogli paść nieświadomi użytkownicy.

Ciekawy sposób na ominięcie weryfikacji

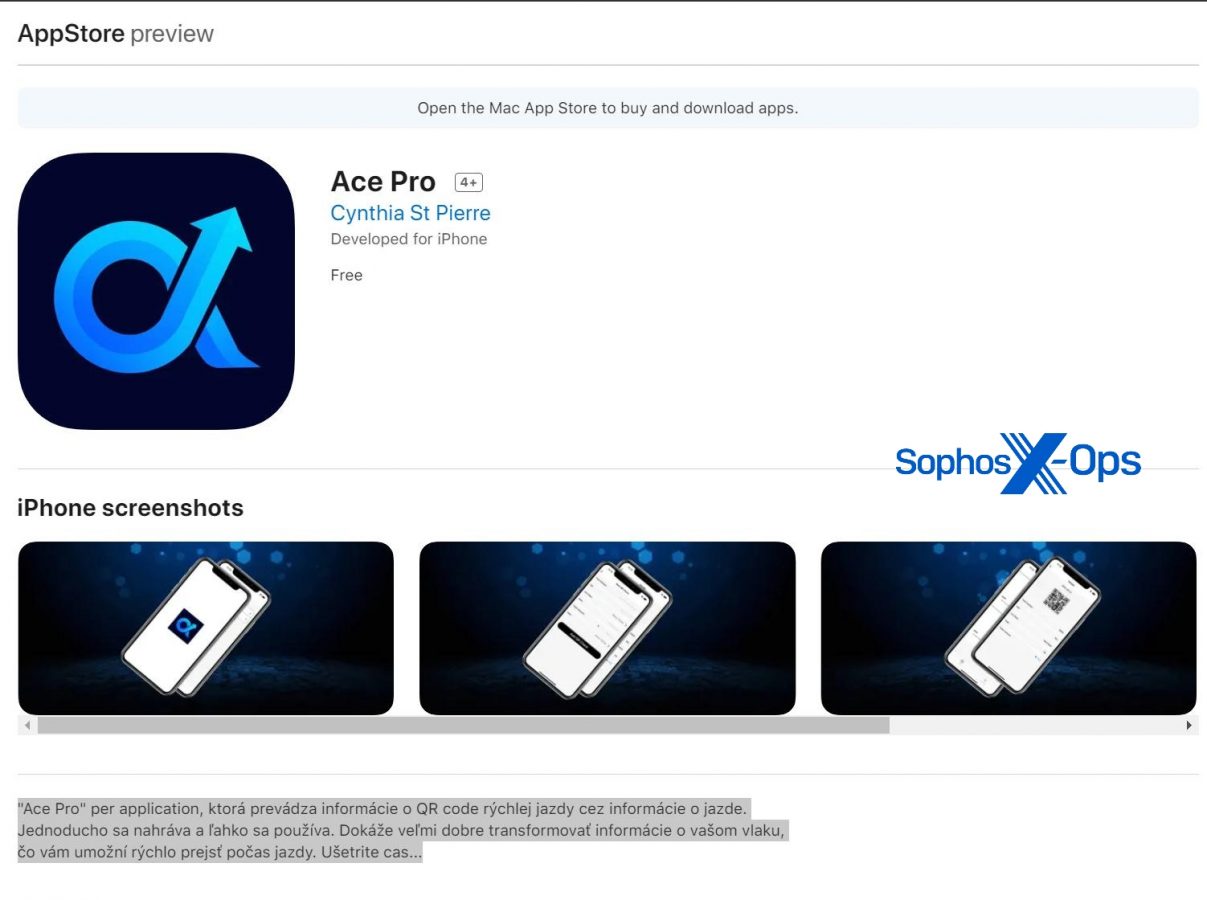

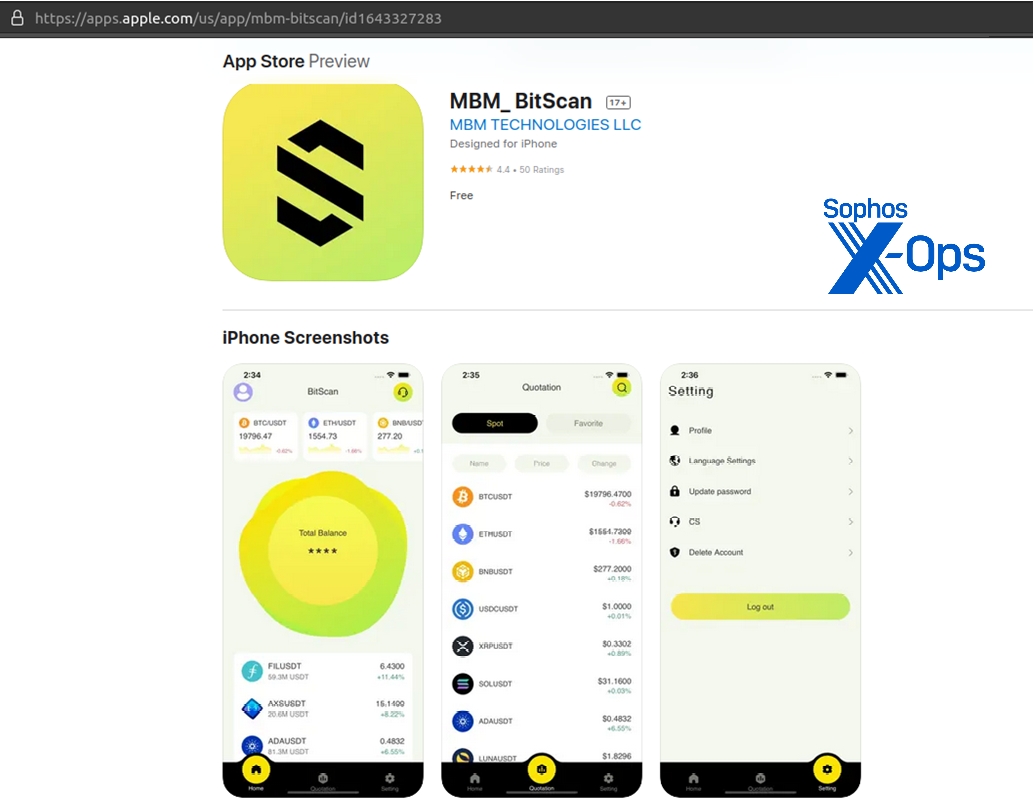

Pierwsza aplikacja nazywała się Ace Pro i według fałszywego opisu miała służyć tylko do skanowania kodów QR. Z kolei druga, nazwana MBM_BitScan, była rzekomo przeznaczona do śledzenia informacji związanych z kryptowalutami. Oczywiście tak naprawdę ich przeznaczenie było zupełnie inne.

Jak więc przeszły weryfikację Apple? Otóż mamy do czynienia z aplikacjami, które prezentowane dane pobierają z zewnętrznych serwerów. Podczas weryfikacji wyświetlały one treści z legalnie wyglądających witryn, co nie wzbudzało żadnych podejrzeń. Natomiast gdy już zostały wprowadzone do App Store, to docelowe witryny były podmieniane przez oszustów.

Oznacza to, że przykładowo aplikacja Ace Pro faktycznie pozwalała na skanowanie kodów QR, ale „pod maską” była ukryta złośliwa niespodzianka. Otóż program wysyłał żądanie do domeny zarejestrowanej w Azji, która odpowiadała treścią z innego hosta. Sprawiało to, że w Ace Pro wyświetlany był fałszywy interfejs handlowy CryptoRom.

Zarówno w przypadku pierwszej, jak i drugiej aplikacji spreparowany interfejs usługi handlu kryptowalutami umożliwiał użytkownikom wpłacanie i wypłacanie waluty. Tylko że wpłaty trafiały na konta należące do oszustów i nie było możliwości ich odzyskania. W ten sposób jeden z użytkowników miał stracić około 4000 dolarów, a ofiar może być sporo więcej.

Metoda „Pig butchering”

Przestępcy, aby podnieść skuteczność procederu, stosowali również metodę zwaną „Pig butchering”. Polega ona wykorzystaniu fałszywych (i kradzionych) profili osób w aplikacjach społecznościowych i randkowych, aby w ten sposób zwabiać potencjalne ofiary. Metoda znana także jako CryptoRom sprowadzała się tutaj do kontaktu z wykorzystaniem profili utworzonych na Facebooku i Tinderze.

Z wykorzystaniem inżynierii społecznej i wspomnianych aplikacji randkowych przestępcy starali się wzbudzić zaufanie u wybranej ofiary, która następnie chętniej „inwestowała” własne pieniądze. W końcu ofiara była przekonana, że osoba, z którą rozmawia, również w ten sposób zainwestowała pieniądze, co przyniosło finansowe korzyści.

Nie były to jednak proste wiadomości. Oszuści często przez kilka miesięcy prowadzili rozmowy z ofiarami, a także wysyłali zdjęcia z codziennego życia fałszywych osób. Ponadto profile utworzone na Facebooku czy Tinderze sprawiały wrażenie prawdziwych – np. zawierały sporo zdjęć i często publikowały posty związane z lokalnymi wydarzeniami czy codziennym życiem.

Na szczęście Apple, gdy zostało poinformowane przez firmę Sophos, prawie natychmiast usunęło szkodliwe aplikacje z App Store.

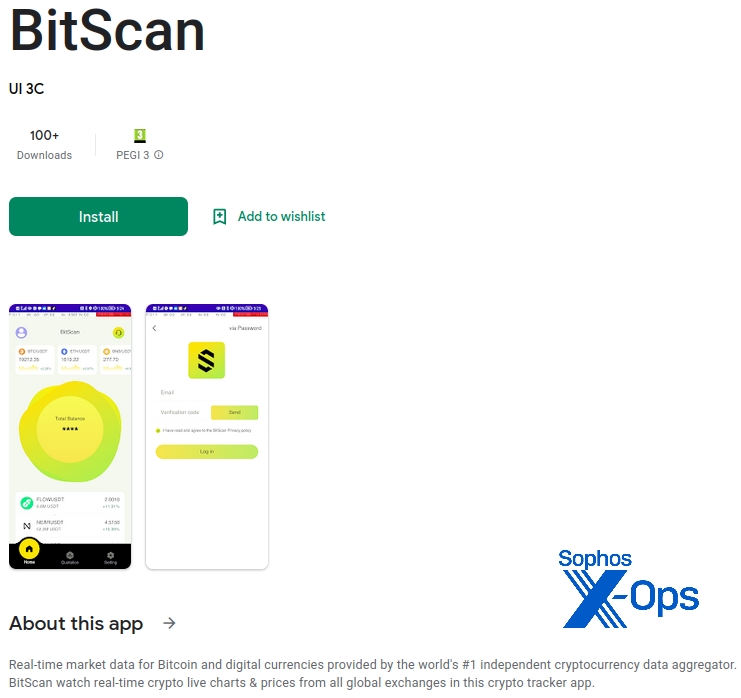

Warto jeszcze dodać, że aplikacja MBM_BitScan została dodana też do Google Play, aczkolwiek miała inną informację o dostawcy i trochę inną nazwę niż w sklepie Apple. Użytkownicy Androida mogli bowiem pobrać aplikację BitScan. Zasada działania była jednak bardzo podobna. Google, po otrzymaniu informacji od Sophos, usnęło złośliwą aplikację.