Apple często podkreśla, że weryfikuje wszystkie aplikacje, które trafiają do App Store. Cóż, mimo licznych rozwiązań, mających poprawić poziom bezpieczeństwa, użytkownicy iOS i iPadOS byli ostatnio (i nadal mogą być) narażeni na szkodliwe oprogramowanie.

Ogromna liczba szkodliwych aplikacji w App Store

Firma Snyk, specjalizująca się w bezpieczeństwie, opublikowała raport udowadniający, że użytkownicy iPhone’ów i iPadów nie mogą w pełni ufać oprogramowaniu w App Store. Tak, nawet korzystając z oficjalnego sklepu z aplikacjami można pobrać malware.

Liczby podane w raporcie mogą przerazić – ponad 1200 szkodliwych aplikacji, które łącznie osiągały około 300 mln pobrań w każdym miesiącu. Zawierały one szkodliwy kod, wykorzystywany do wykradania wrażliwych danych i wyświetlania reklam. Jak podkreśla Alyssa Miller, pracująca w Snyk, zakres gromadzonych danych był większy niż byłoby to konieczne do uzasadnionego przypisywania kliknięć w reklamy.

SourMint – złośliwy kod ukryty w SDK

Złośliwe oprogramowanie, nazwane SourMint, było częścią popularnego Mintegral SDK. Mamy do czynienia z narzędziedziem skierowanym dla programistów tworzących aplikacje i gry. Pozwala ono na zarabianie na reklamach wyświetlanych w oprogramowaniu uruchamianym na iOS. Owszem, Mintegral SDK dostępne jest także dla aplikacji na Androida, aczkolwiek badacze nie znaleźli tutaj żadnych dowodów szkodliwej aktywności.

W celu skorzystania z SDK, programiści muszą tylko zarejestrować się jako wydawcy i pobrać pliki ze strony Mintegral. Po załadowaniu, zestaw SDK wstrzykuje kod do funkcji w aplikacjach, które są wykonywane, gdy przykładowo użytkownik otwiera adres URL wewnątrz aplikacji. Specjaliści z firmy Snyk dodają, że potencjalnie daje to SDK dostęp do znacznej ilości danych, a nawet prywatnych informacji o użytkowniku.

SDK ma dostęp do m.in. wprowadzonego adresu URL wraz z identyfikatorami lub innymi poufnymi danymi, tokenów uwierzytelniania, identyfikatora urządzenia dla reklamodawców (IDFA), numeru IMEI, a także może pomóc w identyfikowaniu wzorców użytkowania.

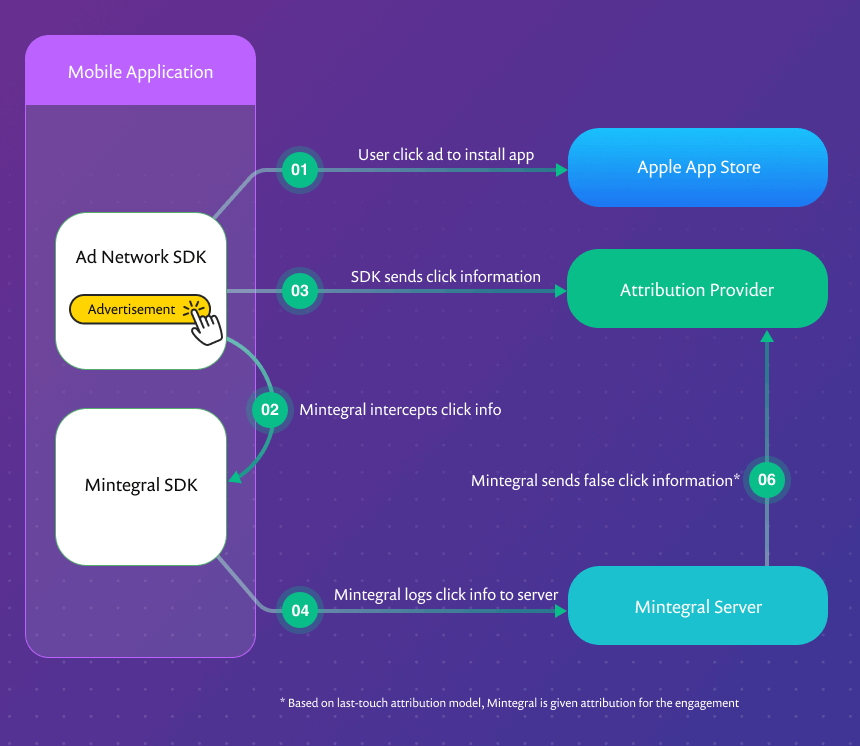

Ponadto, złośliwy kod w pakiecie SDK może być jeszcze wykorzystany do kradzieży przychodów z innych platform reklamowych, które zostały zaimplementowane w aplikacji. SourMint jest bowiem w stanie przechwycić wszystkie kliknięcia reklam (a także inne kliknięcia adresów URL) wykonywane w aplikacji.

Mintegral SDK potrafi się ukryć

Oprogramowanie korzystało z kilku sztuczek, które w założeniach miały pozwolić na ukrycie się przed metodami weryfikacji Apple, a także przed badaczami bezpieczeństwa. Jeśli SDK znalazło dowód, że jest obserwowane, modyfikowało swoje zachowanie, próbując zamaskować złośliwe zachowanie.

Przykładowo, szkodliwie funkcje były dezaktywowane, gdy Mintegral SDK rozpoznało, że jest uruchomione na zrootowanym iPhonie lub używane jest oprogramowanie do debugowania. Warto zaznaczyć, że obie metody są często wykorzystywane przez specjalistów bezpieczeństwa badających zachowanie aplikacji.

Szkodliwa działalność na iOS trwała od dłuższego czasu

Firma Snyk nie opublikowała listy aplikacji, które korzystały z Mintegral SDK. Dowiedzieliśmy się jednak, że pierwsza wersja SDK, w której odkryto szkodliwy kod, była oznaczono jako 5.5.1 i została wydana w lipcu 2017 roku. Następnie złośliwe funkcje były implementowane w każdej wersji, także w obecnie najnowszej. Tak, nadal niektóre aplikacje mogą zawierać to SDK.

Niestety, użytkownicy iOS nie mają możliwości stwierdzenia, czy używają aplikacji, która zawiera Mintegral SDK, więc niewiele mogą zrobić, aby chronić swoje prywatne informacje. Tylko twórcy aplikacji, korzystając z danych dostarczonych przez badaczy bezpieczeństwa, mogą usunąć SDK lub przejść na wersję, która nie zawiera złośliwego kodu.

Apple chyba nie widzi żadnego problemu

Firma Tima Cooka, w odpowiedzi udzielonej serwisowi ZDNet, stwierdziła, że skontaktowała się już z badaczami ze Snyk. Mieli oni stwierdzić, że nie zauważyli żadnych dowodów, aby faktycznie SDK szkodziło użytkownikom. Apple dodało, że zewnętrzne biblioteki mogą zawierać kod, który jest błędnie interpretowany ze względu na swoją specyficzną funkcjonalność.

No dobrze, to co mogą teraz zrobić użytkownicy? Cóż, chyba tylko poczekać do premiery iOS 14, który według Apple otrzyma nowe funkcje mające zwiększyć prywatność i bezpieczeństwo. Zmiany wprowadzone w nadchodzącej aktualizacji mają pomóc w łatwiejszym zdemaskowaniu aplikacji i zestawów SDK o wątpliwej jakości.

Poznaliśmy również odpowiedź twórców Mintegral. Firma nie zgadza się z raportem opublikowanym przez Snyk, określając zawarte w nim informacje fałszywymi zarzutami. Podobno, z takich praktyk mają korzystać również inne platformy reklamowe.