Cyberprzestępcy podszywają się pod Booking.com i rozsyłają fałszywe wiadomości e-mail, które prowadzą do zainfekowania komputerów i kradzieży danych. Wiadomości są wysyłane, aby nakłonić ofiary do pobrania złośliwego oprogramowania. Kampania phishingowa jest wymierzona głównie w firmy z branży hotelarskiej, ale ofiarami mogą paść także zwykli użytkownicy. Jak się bronić?

Jak działa „atak na Booking.com” i kto jest zagrożony?

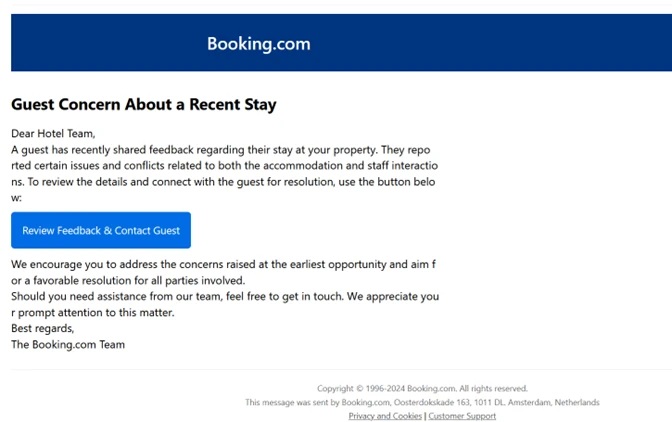

Atak rozpoczął się pod koniec 2024 roku i trwa do dziś. Cyberprzestępcy wysyłają fałszywe e-maile, które wyglądają jak oficjalna korespondencja z serwisem Booking. Wiadomości te mogą dotyczyć m.in. negatywnych opinii od klientów, weryfikacji konta, zapytań od potencjalnych gości czy ofert promocyjnych. Wszystkie zawierają zainfekowany link lub załącznik w formacie PDF, który prowadzi na stronę udającą Booking.com.

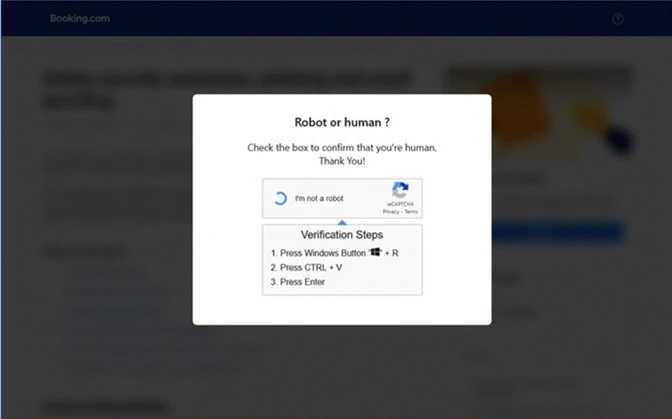

Strona phishingowa wygląda niemal identycznie jak oryginalna, ale zawiera dodatkową warstwę – fałszywy kod CAPTCHA, który ma uśpić czujność użytkownika. Po jego wypełnieniu ofiara jest nakłaniana do użycia skrótu klawiaturowego i uruchomienia polecenia w systemie Windows. W rzeczywistości przeklejenie i uruchomienie komendy powoduje pobranie złośliwego oprogramowania, które infekuje komputer.

Microsoft wykrył, że w wyniku tej kampanii na urządzeniach instalowane są różne typy malware, m.in. XWorm, Lumma Stealer, VenomRAT, AsyncRAT, Danabot i NetSupport RAT. Każdy z nich może służyć do kradzieży haseł, danych finansowych i przechwytywania aktywności użytkownika.

Atak jest wymierzony przede wszystkim w organizacje hotelarskie w Europie, Ameryce Północnej i Azji, ale nie oznacza to, że zwykli użytkownicy są bezpieczni. Jeśli ktoś rezerwował noclegi przez Booking.com lub prowadzi korespondencję z hotelami, powinien zachować szczególną ostrożność.

Jak chronić się przed oszustwem?

Phishing wciąż jest jedną z najskuteczniejszych metod ataków, ponieważ bazuje na manipulacji użytkownikiem, a nie na lukach w oprogramowaniu. Aby uniknąć zagrożenia, warto stosować kilka podstawowych zasad bezpieczeństwa:

- sprawdź adres nadawcy – oficjalne e-maile od Booking.com zawsze pochodzą z domeny booking.com. Jeśli adres wygląda podejrzanie, np. zawiera literówki, jest to oznaka phishingu,

- nie klikaj podejrzanych linków – zamiast tego otwórz przeglądarkę i ręcznie wpisz adres Booking.com, aby sprawdzić ewentualne komunikaty w swoim koncie,

- nie wykonuj poleceń z e-maili – jeśli wiadomość prosi o uruchomienie polecenia w systemie, to niemal na pewno jest to próba oszustwa,

- włącz uwierzytelnianie wieloskładnikowe (MFA) – dodatkowa warstwa zabezpieczeń utrudni hakerom dostęp do Twojego konta, nawet jeśli zdobędą Twoje hasło.

Microsoft zaleca firmom wdrażanie mechanizmów ochrony przed phishingiem, takich jak zaawansowana analiza linków, filtrowanie wiadomości e-mail i blokowanie złośliwych stron internetowych.

Jeśli masz jakiekolwiek podejrzenia dotyczące e-maila od Booking.com, najlepiej skontaktować się bezpośrednio z obsługą klienta serwisu i nie podejmować żadnych działań na podstawie podejrzanej wiadomości.