Terroryści to też użytkownicy urządzeń mobilnych. Też ściągają aplikacje, też korzystają z poczty, internetu, komunikacji bezprzewodowej. Być może nie logują się do endomondo w trakcie ćwiczeń na pustyni w Jemenie. Tyle, że w odróżnieniu od nas – używają ich bardziej świadomie – i to ich gubi. Dlaczego terroryści nie noszą tabletów?

W technologiach dzieje się mnóstwo – targi CES 2015 opisywane są przez wiele serwisów tak dokładnie, że dowiedzieć się można nawet, jaki był kolor klamek w męskiej toalecie. Tyle że to mnie w tym tygodniu w ogóle nie obchodziło. Pojawiły się nowe informacje o następcy Internet Explorera – Spartanie, który ma być nową przeglądarką internetową Microsoftu. Tyle, że w tym tygodniu także to zupełnie mnie nie obchodziło. W tym tygodniu również dogrzebałem się do tekstu Piotra Góreckiego o pomyśle platformy growej Steam na nową konsolę mobilną o nazwie Steam Boy, w pełni zintegrowaną ze Steam i potrafiąca obsłużyć gry windowsowe. I miałem nawet o tym, i o Steam coś napisać, ale okazało się, że jednak w ogóle mnie to w tym tygodniu nie obchodzi.

Przejrzałem mojego Feedly by znaleźć jakieś natchnienie. I nie, nie znalazłem nic o technologiach, internecie, urządzeniach, o czym bym z ręką na sercu chciał dziś napisać.

Jestem człowiekiem, który – dziś nie jest to modne, ani pożądane – interesuje się światem. Tym, co się w nim dzieje, nawet daleko od nas. Takie tracenie czasu, w tym wieku już niewybaczalne, ale nadal dające frajdę. I wiedzę. I kopiące w mózg, pobudzające do myślenia. I w tym tygodniu jest tylko jeden temat, o którym chciałbym napisać.

Od wtorku do bólu głowy wszyscy trąbili o terrorystach we Francji. I tak, to mnie właśnie obchodziło w tym tygodniu. I dlatego – choć wiem, że niektórzy z Was zwymiotują na kolejną wzmiankę o Charlie Hebdo – to będzie tekst o rewolucjach, terrorystach i tym, po co im urządzenia mobilne.

Terminale rewolucji, hasztagi buntu

Mistrz Ryszard Kapuściński w Szachinszachu, rozważając chwile, w których rodzą się rewolucje, zauważył:

[quote text_size=”small” author=”Ryszard Kapuściński” author_title=”Szachinszach”]

(…) tyrani bardziej niż petardy i sztyletu boją się słów, nad którymi nie sprawują kontroli, słów krążących luźno, podziemnie, buntowniczo, słów nie ubranych w galowe mundury, nie opatrzonych oficjalną pieczęcią.

[/quote]

Takie słowa, pozbawione kontroli, rodzące się gdzieś – prawie jak wódka w książkach Pilipiuka o postaci Jakuba Wędrowycza, w trocinach – pojawiają się najpierw w głowach ludzi. Nie same z siebie. Z jakiegoś powodu. Bo zobaczyliśmy film. Reportaż. Informację. Wpis. Komentarz. Metaforę. Słowo. Bo coś nas bodnęło w bok, jak ostry nóż. I już straciliśmy komfort, straciliśmy sytuację, w której było nam dobrze tak, jak jest.

Kiedyś – by narodziło się z nich coś większego, trzeba było wyjść z domu, spotkać się z kimś. Porozmawiać. Potem z kolejnym kimś. Ta myśl, to coś, co bodzie nas w nerkę, musi bodnąć kolejne osoby. Wtedy staje się głośniejsze, wyraźniejsze, ważne. Dlatego cały aparat państwowy krajów obawiających się przewrotów dba o to, by ludzie nie mogli się spotykać z innymi ot – tak. By bali się tych spotkań, bo rozmówca może być zakamuflowanym agentem. Rozmowy telefoniczne są podsłuchiwane, spotkania większych grup zakazane. Niesłychanie trudno, by coś ubodło kilka tysięcy ludzi do tego stopnia, by wyszli na ulice. Ale pomimo najstraszniejszego terroru, najlepiej rozbudowanego aparatu śledzenia, rewolucje i tak się zdarzają. Czego przykład (świetnie opisany przez Kapuścińskiego) w Iranie w 1979 roku.

Dziś mamy więcej możliwości. Jeśli coś nas ubodzie, to możemy opisać to na Facebooku, Twitterze, w komentarzach pod artykułami poczytnych serwisów informacyjnych, na blogach, forach internetowych. Wszędzie tam, gdzie ludzie mogą napisać coś, co przeczyta ktoś inny. Cechą wspólną każdych większych zamieszek – od tych, które pojawiły się po zastrzeleniu przez policjanta ciemnoskórego chłopaka w miejscowości Ferguson w USA; przez tłumy protestujące przeciwko bankom w ramach akcji Occupy Wall Street w Nowym Jorku; sprzeciw wobec ACTA w Polsce i kilku innych krajach; aż po Arabską Wiosnę z 2011 roku w krajach północnej Afryki – jest niesłychana aktywność ludzi w serwisach społecznościowych. Mówi się wprost, że rewolucje w tych państwach (i w konsekwencji obalenie tak zasiedziałych dyktatorów, jak panujący w Libii przez 42 lata Mu’ammar al-Kaddafi) narodziły się w internecie, i że to internetu teraz będą się bać władcy.

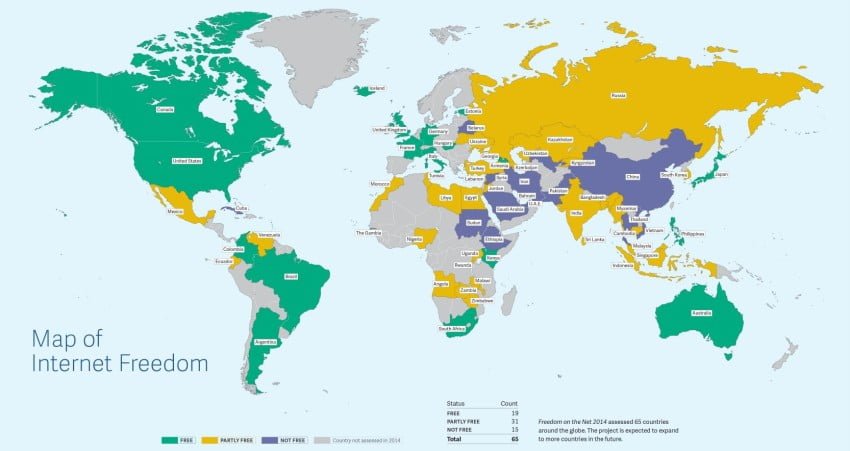

Internet w oczywisty sposób można próbować kontrolować. Zupełnie inaczej wygląda bycie internetowym rewolucjonistą w USA czy w Polsce, gdzie można sobie siedzieć w domu, w gaciach, przed komputerem, na szybkim łączu i zajadając pizzę pisać gdzie się chce, co się chce. Inaczej zaś np. w Syrii, gdzie internet jest zakłócany, dostępy do serwisów blokowane, serwisy usuwane z sieci a internauci namierzani i zamykani za to, co piszą. Nie tylko w Syrii tak jest. Niedawny raport Freedom on the Net 2014 wskazuje na to, że krajów z brakiem wolności w sieci jest aż 15 (np. Chiny, Pakistan, czy Białoruś), zaś państw w których internet jest częściowo kontrolowany jest aż 31 (np. Meksyk, Turcja, Ukraina, czy Rosja).

Po wybuchu w 2011 roku powstania w Syrii dyktaturze prezydenta Assada zależało przede wszystkim, aby na zewnątrz kraju (ani też wewnątrz oczywiście) nie wydostawały się informacje o tym, czego dokonują jego oddziały tłumiąc demonstracje. Stąd blokada wielu części internetu, stąd wyłączenia go w tych miastach i regionach, gdzie coś się działo, stąd też śledzenie i namierzanie „wywrotowców” z sieci. Tyle, że internetu nie da się już obecnie wyłączyć lub zablokować zupełnie, a im bardziej będzie ograniczany, tym do bardziej konkretnych rzeczy będzie używany. Już nie zdjęć kotków i informacji o piąteczku, a do informowania gdzie zbierają się ludzie i zdjęć tego, jak rząd masakruje demonstracje.

[quote text_size=”small” author=”Dominika Zarzycka, artykuł: Cyberprzestrzeń a niepokoje społeczne na Bliskim Wschodzie i w Północnej Afryce”]

Ostrożność prezydenta Syrii nie uchroniła go jednak przed publikowanymi informacjami. Syryjczycy wyposażeni w taką broń jak telefon komórkowy i internet przekazywali światu wiadomości. (…) Przemyconych również zostało wiele urządzeń satelitarnych z Turcji i Jordanii na teren Syrii. Dzięki tym urządzeniom niektórzy aktywiści mają niezakłócony dostęp do internetu.

[/quote]

Mowa jest o telefonach komórkowych, ale mówimy też o wydarzeniach sprzed 4 lat. Dziś w zasadzie każdy ma już smartfon, a na dodatek tablet. To są urządzenia służące komunikacji poprzez internet, a zatem są to w zasadzie gotowe terminale, poprzez które można przeprowadzić rewolucję, rozpropagować hasztagi buntu i poinformować o tym świat. Nawet w sytuacji, gdy odetniemy w całym kraju sieć, można nimi zrobić zdjęcia, można napisać na nich tekst, nagrać wypowiedź i w najróżniejszy sposób, nawet na pendrive dostarczyć ją komuś, kto będzie mógł to nadać w świat. Tak, jak 40 lat temu przenoszono na kasetach magnetofonowych wezwania Chomeiniego do Irańczyków: „Ludzie, obudźcie się”…

[quote text_size=”small” author=”Ryszard Kapuściński, Szachinszach”]

Chomeini przebywał wówczas na zesłaniu w małym irackim miasteczku Nadżaf. (…) Tam też nagrywano na kasety jego apele. Nic o tym dawniej nie wiedział, a trwało to od lat, wszystko było dobrze zakonspirowane. W swoich apelach Chomeini atakował każde wystąpienie, każde posunięcie szacha. (..) Każdy apel zaczynał się i kończył wezwaniem do Allacha oraz formułą — ludzie, obudźcie się! Kasety te były przemycane przez granicę, często drogą okrężną, przez Paryż i Rzym. (…) Wiele tych apeli było umieszczonych na końcówkach taśm z nagraniami różnych zespołów bitowych. Taśmy były dostarczane umówionym ludziom (…) Oni zanosili je do meczetów i oddawali mułłom. W ten sposób mułłowie otrzymywali instruktaż — co mają głosić w czasie kazań i jak postępować. Można by napisać całą rozprawę o roli kasety magnetofonowej w rewolucji irańskiej.

[/quote]

Informacja czy propaganda

W internecie jest obecnie całe mnóstwo miejsc, w których można znaleźć treści zamieszczane przez „bojowników” Państwa Islamskiego (IS). Korzysta z nich wielu dziennikarzy – bądź, co bądź, świeży, rozpikslowany trup zawsze podnosi oglądalność czy klikalność. Są to często materiały wstrząsające, pokazujące horror wojny, masowe egzekucje, ale również nawołujące do współpracy czy np. publikujące listy osób z Europy, USA, czy innych krajów, skazanych na śmierć przez dżihadystów. Bowiem internet to nie tylko miejsce komunikacji, ale też ogromny słup ogłoszeniowy, na którym ludzie poszukujący konkretnych informacji – nawet jeśli nie są one legalne, nawet, jeśli są one zakazane – znajdą to, czego szukają.

Stron tych nie zamyka się z uwago na to, że są głównym źródłem informacji o tym, co się dzieje w Państwie Islamskim – choć w oczywisty sposób jest to propaganda. Dlatego nie zobaczymy tam dokumentacji akcji, które zakończyły się niepowodzeniem, a za to mnóstwo materiałów z działania prawa szariatu w praktyce (np. zdjęcia z odcinania rąk złodziejom czy kamieniowania cudzołożników) oraz oczywiście dokumentacji sukcesów militarnych „bojowników” – ofiar działań wojskowych, egzekucji. Są również tak kuriozalne rzeczy, jak cenniki niewolnic seksualnych sprzedawanych chętnym nie tylko z Kalifatu, ale też z Turcji, Syrii, czy Arabii Saudyjskiej. Jazydkę (chrześcijankę) pochwyconą na terenach zajętych przez IS, taką w wieku 40-50 lat można kupić już za 50 tys. dinarów (licząc po kursie dinara irackiego – 16 tys. złotych). A taką w wieku 1-9 (tak, od 1 roku do 9 lat) lat za 200 tys. dinarów (jakieś 66 tysięcy złotych). W ten sposób Państwo Islamskie zdobywa fundusze na broń.

Do takich celów są wykorzystywane nie tylko strony internetowe założone specjalnie po to i osadzone w państwach, które mają to gdzieś lub potajemnie wspierają działania dżihadystów. Wykorzystywane są również serwisy zupełnie nie związane ze sprawą, jak np. serwis polskiego studenta JustPaste.it służący prostemu i łatwemu publikowaniu tekstów, zdjęć i innych materiałów. Został on oskarżony o udostępnianie terrorystom usług pozwalających im na propagowanie swych treści (okazało się, że stał się bardzo popularny w Syrii, dzięki dobrej optymalizacji pod słabe łącza).

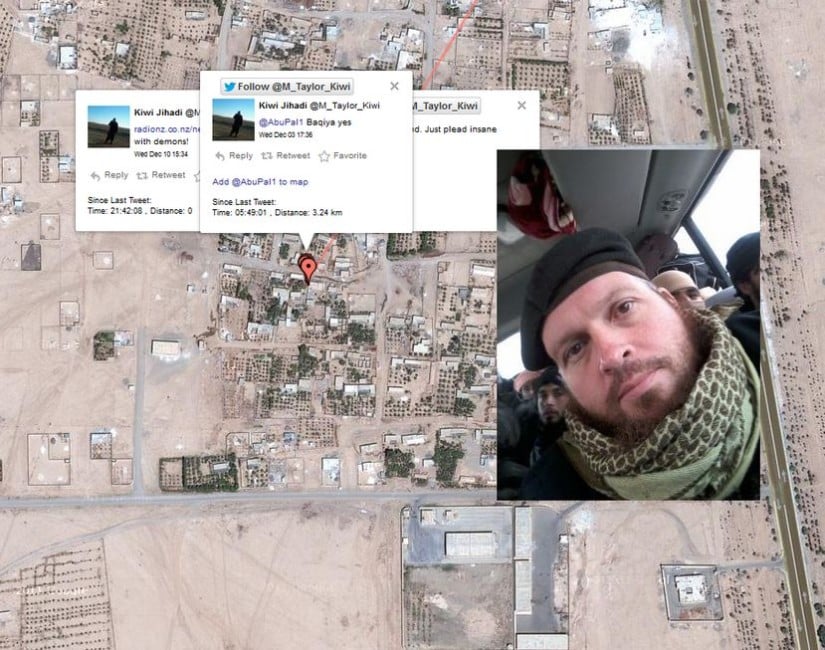

W serwisach społecznościowych jest zaś całe mnóstwo kont i profili służących tym samym celom. Ba, nawet sami dżihadyści potrafią co jakiś czas ćwierkać o swoich przemyśleniach. Tak, jak np. nowozelandczyk Mark Taylor (po przejściu na islam Abu Abdul-Rahman), który zapomniał wyłączyć funkcję automatycznego dodawania do wpisu na Twitterze lokalizacji, co zdradzało miejsce jego pobytu (i jego kolegów „bojowników”). Oczywiście możliwe, że jest to nie tyle pomyłka, co celowa zagrywka dezinformująca, któż to wie?

Tak, czy siak, internet jest pełny informacji o tym, gdzie się zgłosić, jeśli chcesz strzelać do nieuzbrojonych kobiet, mężczyzn i dzieci. Jest pełen informacji, jak oszukać bliskich i wyjechać do IS, a potem jak wrócić i organizować zamach w domu. I jest to główny argument tych, którzy chcą wprowadzić większą kontrolę nad siecią – nasze bezpieczeństwo. W zasadzie aż trudno zrozumieć, dlaczego pomimo zwalczania terroryzmu i Kalifatu, te informacje są, a na dodatek są tak łatwo dostępne! Prawdopodobnym jest dla mnie jedynie podejrzenie, że są wykorzystywane do monitoringu. Ci, którzy są zainteresowani tematyką, szukają, klikają w linki, stają się podopiecznymi służb specjalnych. Na przykład ja – po sporej dziś ilości guglania za źródłami do tego felietonu, na pewno zapisałem się w kilku bazach i zasłużyłem na następne 5 lat obserwacji.

Co mnie cieszy – po ostatnich wydarzeniach we Francji ruch Anonymous ogłosił wojnę z terrorystami, która polegać ma na tropieniu i zamykaniu stron propagujących terroryzm islamski. Powstaje tylko pytanie, czy ta wojna będzie efektywna, wszak obecnie otworzyć stronę internetową to jedna z najprostszych rzeczy na świecie.

Zaloguj się w sieci – zginiesz

O tym, że w sieci jesteśmy namierzalni, że logując się zostawiamy ogromne ilości danych pozwalających nas zidentyfikować i zlokalizować, nie ma co pisać. Wiemy to od dawna. Już w filmie sensacyjnym z Sandrą Bullock – System (z 1995 roku) – wskazano, jak można wytropić człowieka dzięki informacjom z bankomatów, czy sieci komórkowych. Obecnie zaszliśmy o wiele dalej, w aparat tropiący wprzęgnięto bowiem choćby obrazy ze wszędobylskich kamer. Co rusz w sieci pojawia się artykuł alarmujący, iż w kolejnym smartfonie czy tablecie odnaleziono czip, czy usługę przekazującą GDZIEŚ JAKIEŚ DANE. Spiskowa teoria w komentarzach pod tymi wpisami ma się dobrze, a tak naprawdę wszystko to służy temu, aby w razie potrzeby służby mogły bardzo szybko określić, gdzie jesteśmy i gdzie byliśmy, co i kiedy robiliśmy. Bo przecież każdy z nas – nawet jeśli dziś nie jest – jutro może zostać terrorystą!

Przynosi to też śmierć. Znany przykład wykorzystania namierzania sygnału aparatu telefonicznego do unieszkodliwienia człowieka mieliśmy już w 1996 roku. W ten sposób zginął bowiem prezydent Czeczenii – Dżohar Dudajew. Zabiła go rosyjska rakieta kierowana, ustawiona na sygnaturę jego telefonu w chwili, gdy rozmawiał z prezydentem Rosji Borysem Jelcynem o… planach pokojowych. Mówi się również w sieci sporo o zabitych w ten sposób terrorystach Al-Kaidy.

I terroryści doskonale zdają sobie sprawę z tego zagrożenia. Dlatego żaden zakonspirowany bojownik raczej nie będzie używał tego samego tabletu, smartfona czy telefonu (z tą sama kartą sim) podczas akcji, co wcześniej. Jak również i po niej.

Dlaczego terroryści nie noszą tabletów na akcję?

Oczywiście „bojownikom” najróżniejszych odłamów tablety i inne urządzenia mobilne mogą służyć do tych samych celów, co zwykłym ludziom, ale raczej nie grają na nich w Angry Birds, choć… Mają pomysły na specjalne modyfikacje gier, wprowadzające pożądane według nich elementy do np. GTA. W “Grand Theft Auto: Salil al-Sawarem” (Świst nadchodzących szabli) można by się było wcielić w islamskiego bojownika i pod sztandarem Kalifatu strzelać do komputerowych postaci i zapewne siec je szablą. Oczywiście nie-terroryści, gracze z całego świata robią to codziennie i tak, z tym, że tu mielibyśmy zastosowanie modnej gamifikacji pod sztandarem Kalifatu, w celu ocieplenia wizerunku Państwa islamskiego i… Dania „bojownikom” zgniłej, zachodniej, ale „pobłogosławionej” rozrywki… Oczywiście modów nie ściągniemy z powszechnie dostępnych serwerów, nie znajdziemy ich w Google Play, ale cóż z tego? Już i tak teraz stosunek legalnych płatnych aplikacji do ich pirackich wersji ściąganych spoza sklepu Google wynosi 9 do 1…

Najważniejsze jednak, że od zawsze wszystkim tym, którzy planują coś skrycie potrzebna jest komunikacja oraz znajomość terenu. I urządzenia mobilne doskonale się tu sprawdzają. Kupowane co rusz nowe urządzenia i nowe karty sim, instalowane na nich aplikacje pozwalające na zabezpieczenie połączenia głosowego lub zamaskowanie tego, co robi się w internecie to podstawowy warsztat to chyba chleb powszedni. Wynalazki dla osób ogarniętych lękiem przed wszędobylskimi służbami – aplikacje pozwalające na maskowanie siebie, i smartfony w stylu Blackphone stworzone specjalnie po to, by ukryć tożsamość właściciela, sieć TOR pozwalająca na przeglądanie treści bez pozostawiania śladów – w oczywisty sposób stają się też wyposażeniem terrorystów, podobnie jak pistolety z kompozytów, które nie brzęczą na bramkach i bomby, które można przyrządzić z trzech gum do żucia i dezodorantu…

Z tym, że wszystkie te wymyślne cuda służące ukryciu nas przed światem i tak możliwe do złamania przez służby – jeśli się takie na nas zawezmą. A sam fakt używania takich aplikacji, takich urządzeń, czy takich sieci jest jak zaczekowanie się publiczne z hasłem – „Cześć, coś u was zbroję”.

Dlatego o ile do przygotowania akcji na pewno terroryści używają urządzeń mobilnych, to… Są zmuszeni je zostawić w domach, czy hotelach, które zamieszkują, gdy idą na akcję, by zabijać ludzi. Bo to dodatkowy bagaż. Bo trzeba taki sprzęt wyciszyć, by nie wkurzał powiadomieniami. Bo bateria wyładuje mu się w momencie, gdy najbardziej będą go potrzebować. Bo automat kałasznikowa sporo waży i strzelać się powinno z niego z obu rąk, więc bieganie z tabletem i z bronią jest niewygodne.

Bo służby prędko odseparują urządzenia mobilne obecne w tym rejonie w chwili ataku i momentalnie zdobędą na nas namiar.

Mieliśmy tego dowód w czasie wydarzeń we Francji. Że napastnicy nie korzystali z tabletów i smartfonów. Dlatego, że gubili się w mieście. Dżihadyści bracia Kouachi początkowo pomylili budynki, zanim trafiki do właściwego i rozpoczęli masakrę. Ale przede wszystkim terroryści nie mieli pojęcia o tym, co świat o nich wie. Informacji o tym, co wiedzą służby na ich temat. Pomimo tego, że ta informacja była w każdym serwisie informacyjnym i bardzo łatwo było ja znaleźć na Twitterze, bracia Kouachi, gdy zabarykadowali się w budynku drukarni w Dammartin-en-Goele nie mieli pojęcia, że mają jednego zakładnika. Bo go nie mieli – “zakładnik” był człowiekiem, który ukrył się przed nimi i terroryści do końca nie byli świadomi jego obecności. Terrorysta Amedy Coulibaly, który zabarykadował się w sklepie koszernym w Paryżu, nie miał pojęcia o tym, że ma o połowę więcej zakładników, gdyż 6 osób ukryło się przed nim w chłodni. Gdyby cała trójka trójka wiedziała to, co wiedział i o czym mówił cały świat, prawdopodobnie odszukałaby tych “brakujących zakładników” i ofiar mogłoby być o wiele więcej.

Na dodatek to urządzenia mobilne owych „zakładników” zgubiły terrorystów. Zarówno ukryty mężczyzna w drukarni, jak i schowana szóstka w chłodni w sklepie koszernym kontaktowała się z Policja i przekazywała jej informacje. Oczywiście wcześniej wyciszywszy sygnały powiadomień…

Gdyby… Gdyby terroryści mieli przy sobie choć jedno urządzenie, jeden tablet, na którym można byłoby spojrzeć na dowolny serwis informacyjny, i gdyby ludzie zamknięci przez tych terrorystów nie mieli przy sobie smartfonów – byłoby policji trudniej. O wiele trudniej. Na szczęście tak się nie stało.

Na szczęście terroryści nie noszą tabletów na akcje.

Na zakończenie: jaki tablet dla islamskiego terrorysty?

Na pewno taki, na którym można czytać Koran. Na przykład Islam Tab – Android 4.3, 1 GB Ram, 24 GB przestrzeni na pliki (i można na nim na dodatek odpalić Skype).

Ale to tylko w chwilach spokoju. W sytuacji wyższej konieczności zawsze lepiej mieć pod ręką starego, dobrego, sprawdzonego iPada…