Złośliwe oprogramowanie WannaCry spowodowało spore zamieszanie. Przeciętni użytkownicy internetu nie odczuli tego na swojej skórze zbyt mocno, ale pracownicy wielu firm już do końca życia zapamiętają, żeby nie otwierać podejrzanych e-maili. Nadchodzi kolejna fala ransomware w postaci programu Petya.

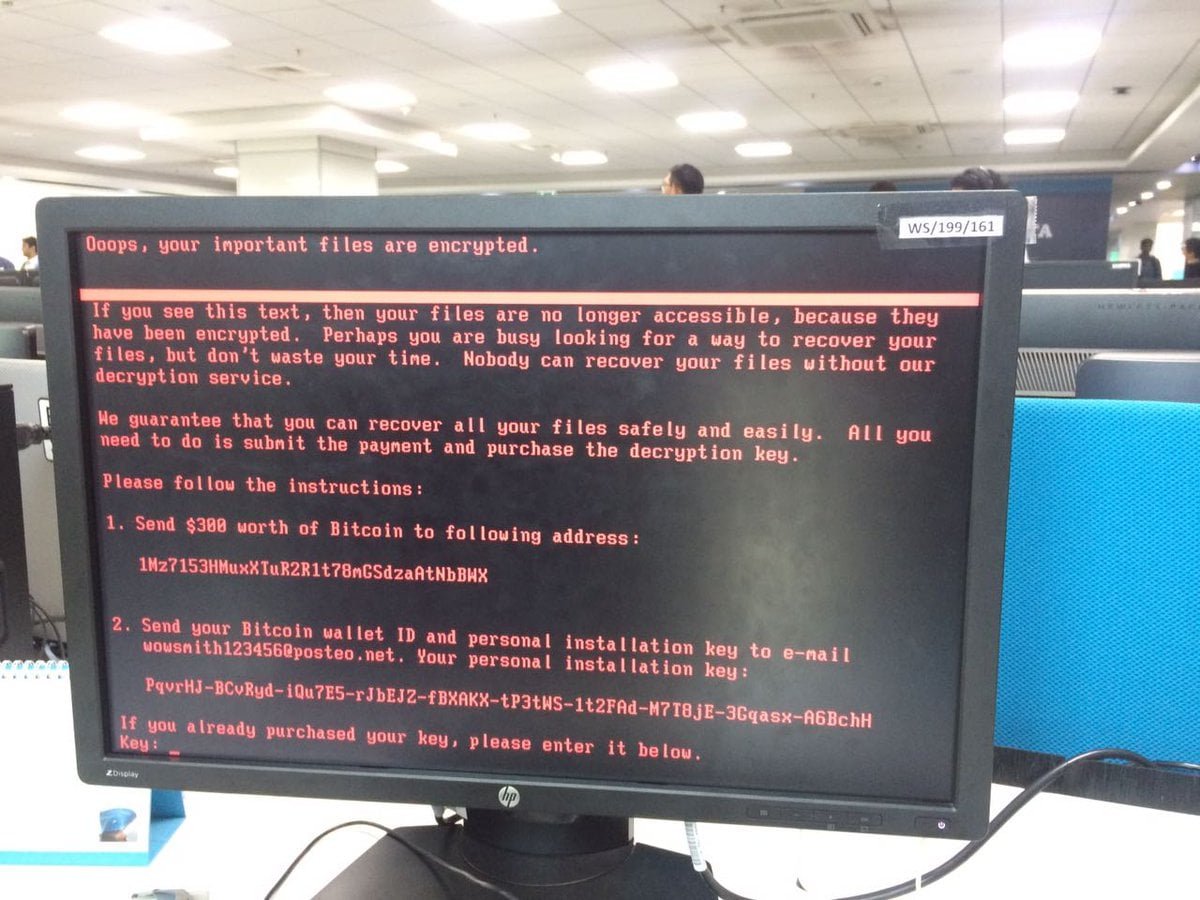

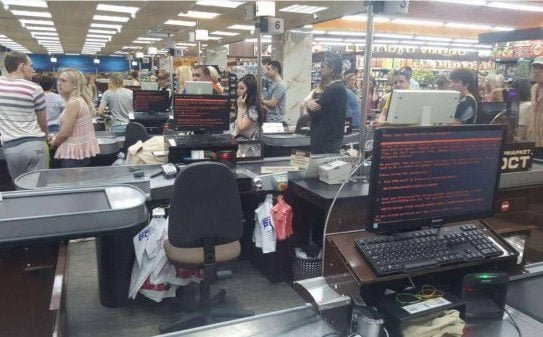

Co ciekawe, ofiarą nowego złośliwego oprogramowania padają też komputery, które zostały uodpornione na WannaCry, jak też maszyny, na których zainstalowano wszystkie poprawki bezpieczeństwa Windowsa. Zainfekowane komputery pokazują taki komunikat:

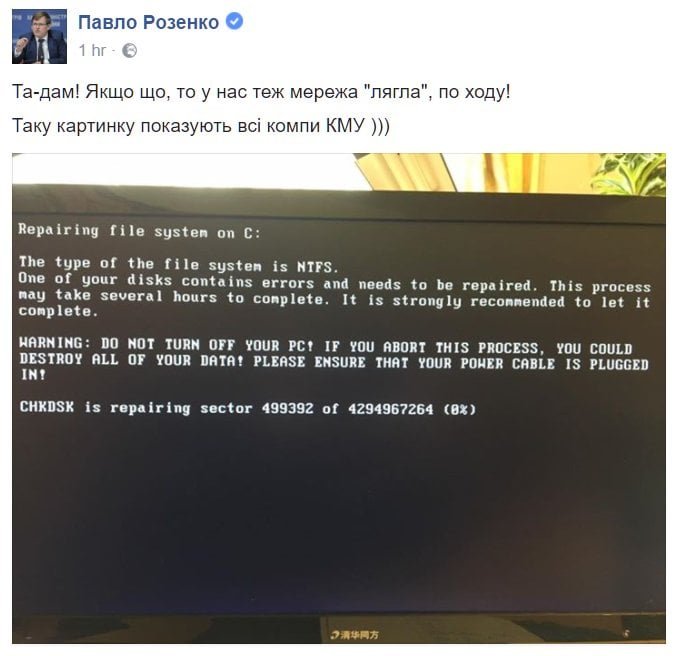

Albo taki:

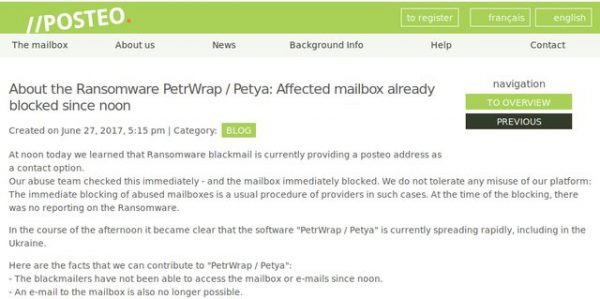

Można w nim przeczytać, że dane na dysku komputera zostały zaszyfrowane i jedyną możliwością ich odzyskania jest wpłacenie 300 dolarów w kryptowalucie BitCoin. Wtedy hakerzy, którzy stworzyli złośliwe oprogramowanie wyślą na naszego maila kod, którym odblokujemy dostęp do tego, co nasze.

A to dlatego, że administratorzy serwera pocztowego, z którego korzystają przestępcy, zablokowali im skrzynkę. Zatem jeśli żądający okupu otrzymają wpłatę, to nie będą w stanie wysłać nam kodu, nawet jeśli okazaliby się na tyle uczciwi ;)

Łupem Petya padają głównie komputery w Ukrainie – należące do banków, operatorów telefonii komórkowej, narodowego dostawcy energii elektrycznej, elektrowni w Czarnobylu (nie ma zagrożenia promieniowaniem) czy fabryki samolotów Antonov.

Rykoszetem dostało się także i polskim firmom. Na przykład Raben ze względu na “międzynarodowe zagrożenie wirusowe, wstrzymał wszystkie operacje transportowe“, podobnie jak InterCars i kilka innych przedsiębiorstw z Katowic czy Wrocławia. Czytelnicy Niebezpiecznika donoszą:

Mam info z pierwszej reki od kuriera. W TNT wszystkie kompy padly :D Maja ekrany z info o zaszyfrowaniu. Firma pracuje w trybie analogowym. Nie dzialaja skanery kurierow. Zlecenia przyjmuja recznie. Doreczaja paczki z kartkami a4 – na ktorych maja dlugopisem napisany nr paczki i adres doreczenia :D Paczki “na godzine” lub pobraniowe na razie sa wstrzymywane.

Wszystkie komputery Mondelēz International zostały zainfekowane – podobno ok 100 000 kompów, nie tylko we Wrocławiu. Nie ma internetu, linie produkcyjne też stoją. Informacja z pierwszej ręki (dosłownie naocznego świadka).

We Wrocławiu to było ok. 13:30.

Cała sieć korporacyjna Saint – Gobain w Polsce i świecie jest ofiarą ataku hackerskiego. Infekcją zajmuje się Microsoft, Kasperski oraz specjaliści wojskowi z Francji. Zagrożona jest produkcja w automotive.

Według badaczy Petya wykorzystuje podobne mechaniki jak WannaCry, przy czym rzekomo posługuje się też dziurą ujawnioną w kwietniu, nad której załataniem Microsoft pracował długie miesiące (pisaliśmy o niej tutaj). Trudno zweryfikować taką tezę, zwłaszcza, że teorie się mnożą i przenikają ze scenariuszami innych ataków ransomware. Zaczynają być one rozpoznawane i różnicowane. Jako, że Petya „błąkała się” po internecie od dłuższego czasu, jej nową inkarnację nazwano NotPetya albo SortofPetya.

Najbardziej wiarygodna jest wersja ukraińskiej cyberpolicji. Według niej, komputer zaraża się przez podmienioną przez hakerów aktualizację popularnego programu do rozliczeń podatkowych, powszechnie używanego przez ukraińskie instytucje i firmy. Dlatego cierpią właśnie one, a nie przypadkowi, przeciętni właściciele PC-tów podpiętych do internetu.

Trudność polega na tym, że nie od razu wiadomo, że komputer jest zainfekowany – proces inkubacji wirusa trwa kilkadziesiąt minut. Dopiero po 30-40 minutach szyfrowane są pliki. Dodatkowo sprawę komplikuje fakt, że złośliwe oprogramowanie atakuje również w pełni zaktualizowane Windowsy, za pomocą mechanizmów WMIC i PSEXEC. Czyli, jak tłumaczy Niebezpiecznik, „atak zaczyna się od środka sieci, a nie tylko z zewnątrz.”

W Polsce miało dziś miejsce spotkanie Rządowego Zespołu Zarządzania Kryzysowego. Nie zlecono weryfikacji, czy programy pracujące na podobnej zasadzie co ukraiński M.E.Doc są bezpieczne. Minister Błaszczak przekazał jednak kilka wskazówek dotyczących zabezpieczania środowisk domenowych przed specyficznymi atakami, które sprawiły, że NotPetya rozprzestrzeniała się nawet na w pełni zaktualizowane Windowsy.

Zalecenia mogą wydawać się oczywiste, ale mówimy o kwestiach niezwykle ważnych. Kwestia wykonywania kopii bezpieczeństwa, kwestia aktualizacji systemów, kwestia współpracy z CERT-ami, kwestia szkoleń pracowników.

– Konrad Błaszczak, MSWiA

Czy użytkownicy „zwykłych” komputerów są bezpieczni? I tak, i nie. Na pewno bardziej narażone na tego typu ataki są te maszyny, z których korzysta się w firmach i urzędach. Brzmi to mało uspokajająco dla tych, którzy codziennie pracują na służbowych sprzętach. Chciałbym napisać coś tchnącego większym optymizmem, ale… nie mam podstaw ;)

Opublikowano przewodnik, który rzekomo umożliwia postawienie blokady, dzięki której nasz komputer, nawet jeśli będzie zainfekowany, nie zostanie poddany szyfrowaniu danych. W skrócie – wystarczy utworzyć w folderze Windowsa kopię aplikacji Notatnika, nazwać ją „perfc”, a w opcjach aplikacji zaznaczyć okienko z opisem właściwości „Tylko do odczytu”. Można też skorzystać z kreatora, który zrobi to za nas. Trzeba jednak wiedzieć, że według niektórych, sposób ten jest… nieskuteczny.

Do pracy budzą się właśnie miliony Amerykanów. Okaże się więc, czy i za Wielką Wodą NotPetya sparaliżuje działanie firm i instytucji. Możemy więc być pewni, że to nie ostatnie słowo, jakie wypowiedział ten ransomware. Nie oceniono jeszcze szkód finansowych, jakie wyrządziło szkodliwe oprogramowanie. Na szacunki trzeba będzie jeszcze poczekać. Nie będą to jednak małe kwoty.

Ostatnie doniesienia z Niebezpiecznika nie pozostawiają cienia nadziei dla właścicieli zainfekowanych komputerów:

Wygląda na to, że Petya to nie ransomware, a wiper. Bezpowrotnie nadpisuje początkowe sektory dysku tak, że nigdy nie będzie się dało ich odzyskać. Co to oznacza? Albo, że Petya ma błąd, którego przestępcy nie wykryli na testach, albo że za Petyą wcale nie stoi grupa, która liczyła na zarobek. Udawanie ransomware mogło mieć na celu skłonienie prasy do myślenia, że mamy do czynienia z grupą przestępców, kiedy tak naprawdę za atakiem stoi ktoś, kogo celem jest niszczyć a nie zarabiać.

Mam wrażenie, że rok 2017 zostanie nazwany rokiem ransomware. I otrzyma taki przydomek nie bez powodu.

źródło: Niebezpiecznik, BGR, BleepingComputer