Pomysłowość ludzi, którzy chcą zyskać dostęp naszych kont Google wciąż mnie zadziwia. Jeden z najnowszych ataków hakerskich nie bierze na celownik naszych haseł. Wykorzystuje nasze zaufanie do samego Google i takich nazw jak „Google Docs” czy „Google Defender”. O co chodzi?

Zach Latt bardzo ładnie zebrał wszystkie potrzebne informacje i udostępnił je w postaci filmiku. Portal Zaufana Trzecia Strona używa go, by wyjaśnić, jak sprytnie oszuści starali się wyciągać informacje od użytkowników usług Google.

Just got this as well. Super sophisticated. pic.twitter.com/l6c1ljSFIX

— zach latta (@zachlatta) May 3, 2017

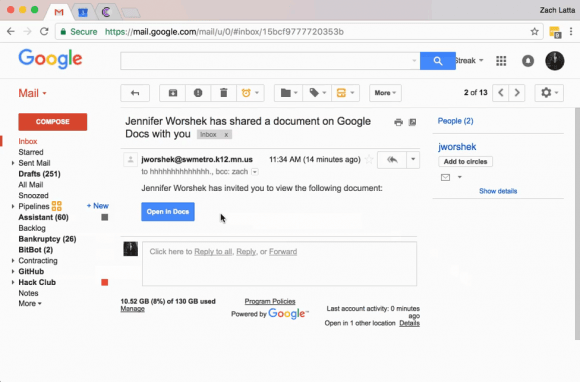

Najpierw dostajemy od któregoś z naszych znajomych link do dokumentu Google Docs.

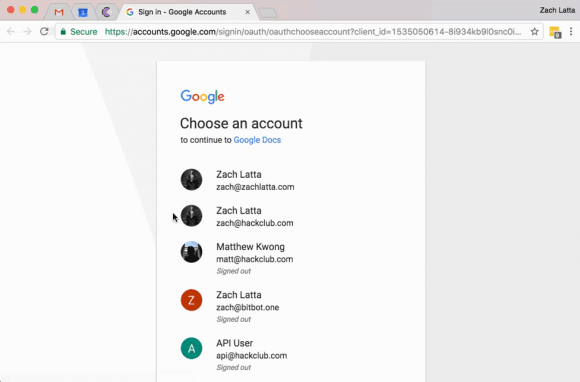

Nie podejrzewając znajomego o współudział w wyłudzeniu od nas danych, klikamy w odnośnik. Przeniesie on nas do prawdziwej strony Google, na której wyświetli się ekran wyboru konta. Na tym etapie to też nie jest fejk.

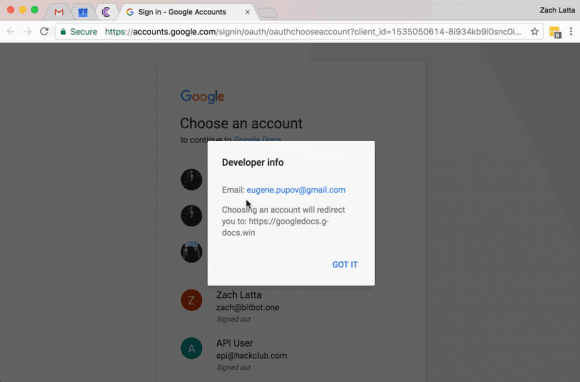

W tym momencie można zacząć być podejrzliwym, ale tylko i wyłącznie, gdy klikniemy w link „Google Docs”. Wtedy pojawi się adres mailowy i domena, która już samym wyglądem niepokoi. Na pewno nie są to dane giganta z Mountain View, a raczej przypominają jakiś losowo wybrany rosyjski mail i adres internetowy.

W tym momencie można zacząć być podejrzliwym, ale tylko i wyłącznie, gdy klikniemy w link „Google Docs”. Wtedy pojawi się adres mailowy i domena, która już samym wyglądem niepokoi. Na pewno nie są to dane giganta z Mountain View, a raczej przypominają jakiś losowo wybrany rosyjski mail i adres internetowy.

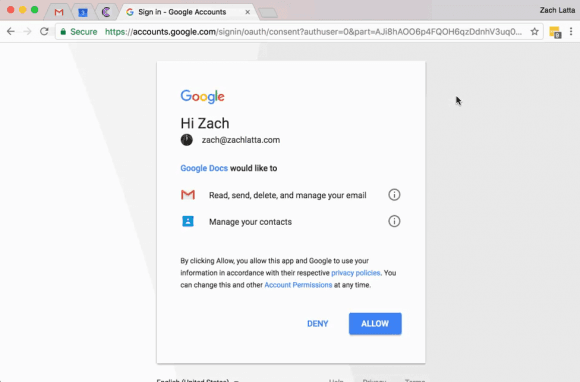

Jednak jeśli nie klikniemy w link (bo przeciez co złego może być w Google Docs), a automatycznie wybierzemy swoje konto, pojawi się kolejne okno z jeszcze jedną prośbą. Dotyczy ona dostępu do naszych kontaktów i poczty. Niby wszystko jest ok – wciąż jesteśmy na stronie Google, a w pasku adresu świeci się kłódeczka, więc nie widzimy podstępu. Ale gdy tylko naciśniemy „Zezwól”, hakerzy dostają możliwość przeglądania naszej poczty i listy kontaktów. Dlaczego?

Hakerzy zamiast „tradycyjnie” próbować ukraść konto, tworzą aplikację podszywającą się pod apkę Google Docs lub Google Defender (swoją drogą nie istnieje coś takiego – Google nie stworzyło żadnego programu antywirusowego o tej nazwie). Apka wygląda wiarygodnie, bo ma „Google” w nazwie. Poza tym na żadnym etapie nie jesteśmy przekierowywani na jakąkolwiek inną stronę – wszystko dzieje się na serwerze Google. Jednak zezwalając fałszywej aplikacji na dostęp do naszego konta, sami oddajemy złodziejom nasze kontakty i treść poczty elektronicznej.

Przed atakiem nie chroni ani zmiana hasła Google ani dwuetapowe uwierzytelnianie – aplikacja, jeśli już raz udostępnimy jej dostęp do konta, wciąż może z niego korzystać. Żeby zabezpieczyć swoje dane, należy sprawdzić, jakim aplikacjom pozwalamy odczytywać naszą prywatną korespondencję i kontakty. Można to zrobić tu. Następnie trzeba usunąć stamtąd te pozycje, które budzą nasze wątpliwości.

Google już zablokowało możliwość działania podszywających się pod Google Docs i Google Defender aplikacji, więc utrata danych za ich pośrednictwem nie jest już możliwa. Przestępcy najpewniej jednak na tym nie poprzestaną. Używają dziesiątek różnych domen typu docscloud/g-cloud/g-docs/gdocs.download/info/win/pro. Mogą imitować inne znane aplikacje, prosząc o dostęp do naszego konta. Warto więc być wyczulonym na podejrzane maile od naszych znajomych. No i nie klikać „ok”, „tak”, „pozwól” czy „pobierz” wszędzie tam, gdzie nas o to proszą.

źródło: zaufanatrzeciastrona.pl