Firma Kryptowire, zajmująca się bezpieczeństwem w sieci, odkryła tylną furtkę w oprogramowaniu budżetowych smartfonów Blu, sprzedawanych online przez Amazon.

Oprogramowanie szpiegujące było od początku instalowane na smartfonach, także wykluczone jest, by była to infekcja złośliwego kodu z zewnątrz. Program, który pierwotnie wykryto na modelu Blu R1 HD, był zaszyty w innej aplikacji i wysyłał ogromne ilości danych osobowych na temat telefonów i działalności swoich użytkowników do serwerów w Chinach. Właścicielem serwerów jest firma AdUps Technologies, zajmująca się dostarczaniem oraz aktualizacją oprogramowania instalowanego na smartfonach. Kradzione dane obejmowały numer telefonu, informacje o lokalizacji, treści wiadomości tekstowych, listę wykonywanych połączeń, komplet informacji o zainstalowanych aplikacjach i tych, które aktualnie były w użyciu.

Szanghajskie AdUps Technologies najwyraźniej celowo zaprojektowało lukę w zabezpieczeniach, by pomóc chińskim producentom telefonów i operatorom śledzić zachowanie swoich klientów, co pomogłoby w kierowaniu do nich skuteczniejszych reklam. Firma chwali się, że jej oprogramowanie pomaga aktualizować ponad 700 milionów urządzeń na całym świecie, w tym smartfony, tablety i systemy multimediów w samochodach. Jest instalowane na smartfonach Huawei i ZTE sprzedawanych w Chinach.

Jak twierdzi AdUps, funkcja nadzoru oprogramowania (bo tak najwyraźniej brzmi ładna nazwa dla programu szpiegującego), została opracowana specjalnie z myślą o rynku chińskim. Firma tłumaczy się, że nieumyślnie zawarto ją też w oprogramowaniu dla smarfonów Blu. Prawnik AdUps przekazał redakcji The New York Times, że dane nie są zbierane dla rządu chińskiego. Stwierdził, że jego pracodawcy „to prywatna firma, która popełniła błąd”.

Oprogramowanie szpiegujące było częścią komercyjnego programu Firmware Over The Air (FOTA), którego zadaniem było zapewnianie urządzeniom Blu aktualizacji oprogramowania. W raporcie Kryptowire można przeczytać:

Urządzenia te aktywnie przekazywały dane użytkownika i informacje o urządzeniu, w tym pełną treść wiadomości tekstowych, listy kontaktów, historię połączeń z pełnymi numerami telefonów oraz unikalne identyfikatory urządzeń w tym numery IMSI i IMEI. Oprogramowanie umożliwiało identyfikację konkretnych użytkowników i wyszukiwanie określonych słów kluczowych w wiadomościach tekstowych. Zbierało i przekazywało również informacje na temat korzystania z aplikacji zainstalowanych na urządzeniu monitorowanym. Umożliwiało zdalny dostęp do ustawień systemu Android dotyczących uprawnień aplikacji, dzięki czemu możliwe było przeprogramowanie urządzeń bez wiedzy i zgody właściciela. W zakres tego mogło wchodzić na przykład instalowanie aplikacji czy przesyłanie dokładnych danych o lokalizacji urządzenia.

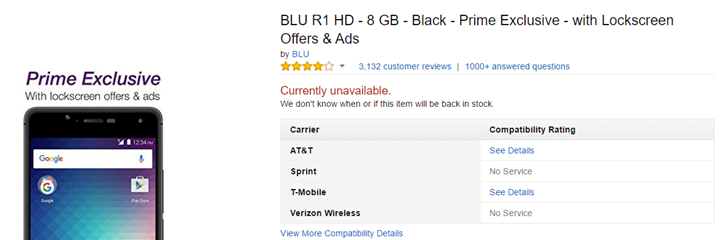

Po odkryciu podejrzanych transmisji danych, Kryptowire przesłało wyniki dokładniejszych badań do Google, Blu, AdUps i Amazonu, który jest wyłącznym sprzedawcą modelu Blu R1 HD na Stany Zjednoczone.

Dane użytkownika były wysyłane w formacie JavaScript Object Notation (JSON) do kilku serwerów o nazwach: bigdata.adups.com, bigdata.adsunflower.com, bigdata.adfuture.cn i bigdata.advmob.cn. Zwykle działo się to w odstępach czasowych: co 72 lub 24 godziny.

Rzecznik Blu powiedzaił redakcji ArsTechnica, że tylna furtka w oprogramowaniu wpływała na „ograniczoną liczbę urządzeń Blu” oraz że „funkcjonalność aktualizacji oprogramowania (zapewne chodzi o FOTA – przyp. red.) została zweryfikowana i nie będzie już miała możliwości zbierania oraz wysyłania informacji z aplikacji”.

Według analizy New York Times’a, Blu poinformował dotąd 120000 użytkowników swoich urządzeń o łatce, rozwiązującej problem oprogramowania z AdUps Technologies. Amazon zawiesił sprzedaż Blu R1 HD w swoim sklepie w USA (tylko tam smartfony te były dostępne).

Nie ma żadnych przesłanek, które miałyby wskazywać na to, że oprogramowanie AdUps jest instalowane na urządzeniach przeznaczonych na rynek inny niż chiński. Firma pośrednio przyznała się do szpiegowania użytkowników smartfonów, na które trafia ich program, jednak wydaje się, że po prostu miała pecha, instalując go na modelu, który trafił poza Chiny. W przeciwnym wypadku sprawa by nie wypłynęła, bo Kryptowire wpadło na trop oprogramowania szpiegującego zupełnie przypadkowo.

Prezes Blu, Samuel Ohev-Zion, wyjaśnia, że absolutnie nie był świadomy, jakie funkcje ukryte były w zainstalowanym firmware. Czy Blu wiedziało o szpiegu w smartfonach czy też nie, zaufanie do tego producenta zostało głęboko podkopane. Zapewne zniechęci to niektórych przed sprowadzaniem telefonów z Chin, lub w ogóle podda w wątpliwość uczciwość innych chińskich producentów smartfonów. Na razie ignoranctwem byłoby wrzucać wszystkich do jednego worka, twierdząc, że każdy „chińczyk” szpieguje nas i wysyła dane na dalekowschodnie serwery. Jeśli jednak mieliśmy w planach kupić w Chinach jakiś telefon od Blu, warto by było się nad tym chwilę zastanowić.

Od polskiego reprezentanta firmy ZTE otrzymaliśmy informację, że „na żadnych urządzeniach ZTE w USA nie instalowano oprogramowania firmy Adups i nie ma takich planów”. Oznacza to, że smartfony ZTE, według oficjalnych danych, są wolne od oprogramowania szpiegującego AdUps Technologies.

Oświadczenie o podobnym tonie napłynęło również od Huawei:

„Huawei bardzo poważnie traktuje kwestię prywatności i bezpieczeństwa klientów, wkłada też bardzo dużo pracy, aby nie były one w żaden sposób naruszone. Informujemy również, że firma wymieniona w niniejszym raporcie nie figuruje na naszej liście zatwierdzonych dostawców i nigdy nie byliśmy związani biznesowo z wymienionym podmiotem.”

źródło: theregister.co.uk, arstechnica.com, amazon.com